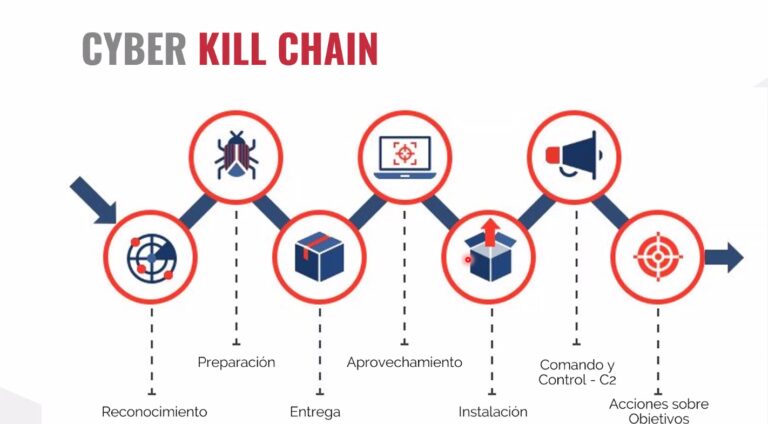

La Cyber Kill Chain, desarrollada por Lockheed Martin, es un modelo que explica las etapas de un ciberataque dirigido. Comprender estas fases ayuda a las organizaciones a detectar amenazas a tiempo y reforzar sus defensas de ciberseguridad.

En este artículo te mostramos un desglose claro de cada fase y cómo puedes protegerte en cada una de ellas.

🔎 1. Reconocimiento (Reconnaissance)

El atacante recopila información sobre la víctima (direcciones IP, sistemas, empleados, redes sociales).

👉 Defensa: aplicar monitoreo OSINT, limitar exposición pública de datos y capacitar al personal.

🛠️ 2. Preparación (Weaponization)

Se crea un malware o exploit hecho a la medida para aprovechar vulnerabilidades.

👉 Defensa: actualización constante de sistemas y pruebas de penetración.

📩 3. Entrega (Delivery)

El atacante envía el malware mediante phishing, sitios web maliciosos o USB infectados.

👉 Defensa: filtros de correo, políticas de USB, concienciación de usuarios.

💥 4. Explotación (Exploitation)

Se activa el exploit y se ejecuta el código malicioso.

👉 Defensa: aplicar parches de seguridad y usar EDR/antivirus avanzados.

🧩 5. Instalación (Installation)

Se instala una puerta trasera o malware persistente en el sistema.

👉 Defensa: segmentación de red, monitoreo de endpoints y gestión de privilegios.

🌐 6. Comando y Control (C2)

El atacante establece comunicación remota para controlar el sistema.

👉 Defensa: monitoreo de tráfico de red, detección de anomalías y bloqueo de dominios sospechosos.

🎯 7. Acciones sobre Objetivos (Actions on Objectives)

El atacante cumple su objetivo: robo de datos, ransomware, espionaje o sabotaje.

👉 Defensa: planes de respuesta a incidentes y copias de seguridad seguras.

🚀 ¿Por qué es importante entender la Cyber Kill Chain?

Porque cada fase es una oportunidad para detectar y detener un ataque antes de que cause daño. Implementar defensas en capas (defense in depth) es clave para reducir riesgos.

La Cyber Kill Chain no solo describe cómo operan los atacantes, sino que también es una guía estratégica para anticiparse a ellos. Si tu empresa quiere mejorar su postura de seguridad, este modelo es un excelente punto de partida.