En el vasto y a menudo caótico ecosistema de internet, navegamos a través de un código invisible que protege cada uno de nuestros movimientos. Sin embargo, la creciente sofisticación de las amenazas digitales hace que la seguridad ya no pueda ser un concepto vago o intuitivo. Cuando este código falla, las consecuencias no son solo datos perdidos; son identidades robadas, infraestructuras paralizadas y una pérdida total de la confianza en el entorno digital. Para navegar este riesgo, tanto profesionales como usuarios necesitan una estructura lógica que permita organizar sus defensas en un mar de datos compartidos.

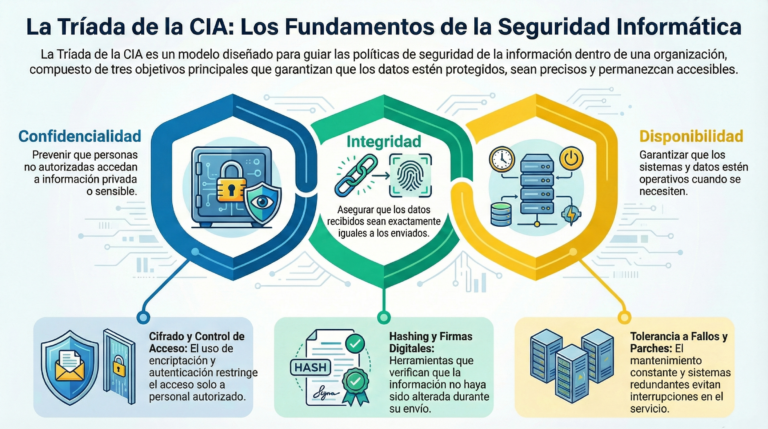

Aquí es donde entra en juego la Tríada CIA, el estándar fundamental de la industria para estructurar la seguridad informática. Lejos de ser un manual denso para académicos, este modelo ofrece tres objetivos claros que, al trabajar en conjunto, forman la base de cualquier estrategia de protección sólida. Entender estos pilares es el primer paso para transformar la vulnerabilidad en conciencia digital.

Más allá del espionaje: El verdadero origen de la Tríada CIA

En el ámbito de la ciberseguridad, existe una confusión común respecto al nombre de este modelo. Aunque el acrónimo coincide con la conocida Agencia Central de Inteligencia de los Estados Unidos, no existe relación alguna entre ambas. Para evitar malentendidos y centrarse en la prioridad técnica, muchos expertos e instructores prefieren referirse a este concepto como la Tríada AIC.

La elección del orden de las siglas busca simplemente facilitar la memorización de los fundamentos de la seguridad de la información. El profesor Messer enfatiza esta distinción necesaria para no desviar la atención del propósito técnico del modelo:

«Tenga en cuenta que la Tríada CIA no tiene nada que ver con que la CIA sea la Agencia Central de Inteligencia».

Confidencialidad: El candado de la era digital

La Confidencialidad es el pilar dedicado a prevenir que personas no autorizadas accedan a información privada. El objetivo es asegurar que los datos solo lleguen a los ojos adecuados. Para lograr esto, se emplean diversos métodos técnicos:

- Cifrado (Encryption): Permite transformar la información en un formato ilegible. Solo el destinatario con la clave correcta puede descifrarla para ver el texto plano original. Cualquier interceptor en el camino verá solo ruido digital sin valor.

- Controles de acceso: Consiste en establecer límites claros. Por ejemplo, en una empresa, un empleado de marketing puede acceder a las presentaciones de ventas, pero el sistema le impide estrictamente ver la información del departamento de contabilidad.

- Autenticación multifactor (MFA): Añadir factores adicionales de verificación garantiza que, incluso si una contraseña se filtra, la confidencialidad permanezca intacta al requerir una prueba de identidad adicional.

Uno de los mayores desafíos de la ciberseguridad es el equilibrio entre este pilar y la operatividad. El análisis de seguridad moderno nos enseña que la confidencialidad es, en esencia, un acto de equilibrio: el reto no es solo ocultar los datos, sino garantizar que la disponibilidad de los mismos sea selectiva y exclusiva para las personas adecuadas.

Integridad: La garantía de que nada ha cambiado

El segundo pilar, la Integridad, asegura que los datos no hayan sido modificados durante su tránsito. No basta con que un mensaje sea secreto; si el contenido es alterado, la comunicación pierde su propósito y puede volverse peligrosa. Para garantizar esta exactitud, se utilizan herramientas específicas:

- Hashing: El emisor crea un valor matemático único (hash) de los datos. Si el receptor genera el mismo hash al recibir el archivo, se confirma que la información es idéntica a la original.

- Firmas digitales: Es un nivel superior de integridad que consiste en tomar un hash y encriptarlo mediante un algoritmo de cifrado asimétrico. Esto confirma tanto que los datos están intactos como la identidad del remitente.

- Certificados: Se utilizan para identificar dispositivos o personas de manera inequívoca durante la transferencia de datos.

Un concepto vital aquí es la no repudiación. Piénselo como una firma ante un notario o una carta certificada: es la prueba técnica de que el mensaje proviene del emisor original y de nadie más, impidiendo que este pueda negar su autoría. Desde un punto de vista analítico, la integridad es incluso más crítica que la privacidad: un mensaje secreto es inútil, o incluso catastrófico, si las cifras o instrucciones en su interior han sido manipuladas por un tercero.

Disponibilidad: Cuando la seguridad es que todo funcione

A menudo se olvida que un sistema seguro es, ante todo, un sistema funcional. La Disponibilidad garantiza que los servicios y los datos estén operativos cuando se necesiten. De nada sirve tener la información más cifrada e íntegra del mundo si un ataque o un fallo técnico impide acceder a ella en un momento crítico.

Las estrategias para mantener este pilar incluyen:

- Tolerancia a fallos (Fault tolerance): Diseñar sistemas con redundancia. Si un componente falla, otro toma su lugar automáticamente para que el servicio no se interrumpa.

- Parcheado (Patching) y mantenimiento: Mantener el software actualizado para asegurar la estabilidad del sistema.

Es fundamental entender que el acto de parchear no es una simple tarea administrativa; es una medida de seguridad proactiva. Al actualizar, estamos cerrando agujeros de seguridad existentes y evitando que atacantes utilicen exploits para derribar nuestros sistemas, garantizando así que la tecnología cumpla su propósito de estar siempre disponible.

Un equilibrio constante

La Tríada CIA no debe entenderse como tres compartimentos estancos, sino como un sistema interconectado. Una estrategia de seguridad robusta es aquella que logra proteger la privacidad (Confidencialidad), asegurar la veracidad de la información (Integridad) y garantizar que las herramientas estén siempre listas para ser usadas (Disponibilidad). El gran reto del experto es gestionar la tensión natural entre estos pilares: demasiada confidencialidad puede entorpecer la disponibilidad, mientras que una disponibilidad total puede poner en riesgo la integridad.

Comprender estos conceptos permite al usuario común dejar de ver la seguridad como una serie de obstáculos molestos y empezar a verla como un marco de protección consciente. Al final del día, la seguridad digital no es un destino, sino un proceso de toma de decisiones informadas.

Para reflexionar: Tras analizar estos tres pilares, ¿cuál considera usted que es el más vulnerable en su rutina digital diaria o en su entorno profesional?